O estado está investindo pesado em meios de vigiar a população. Como podemos nos expressar livremente? O anonimato é a melhor saída, afinal, o estado só pode atingir aquilo que vê.

O estado só pode atingir aquilo que vê.

Mister Sat

Este guia está dividido em cinco partes. Navegue por aqui:

A proposta será completa mas não se force a aplicar todas. Quanto maior o anonimato mais difícil fica para desvendar sua identidade. É como jogar cabo de guerra, você não precisa ser o mais forte do mundo, só precisa ser mais forte do que seu adversário, fazendo com que ele desista de descobrir quem é você.

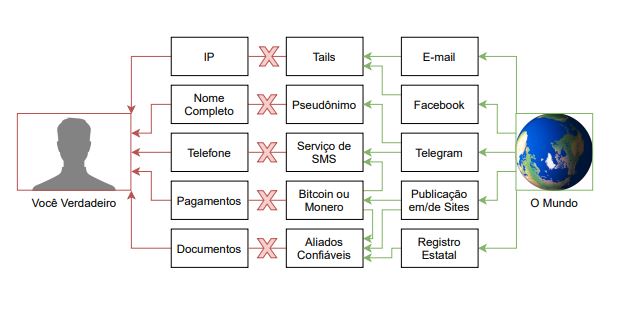

O fluxo apresentado abaixo é o mundo tentando chegar até você. As setas verdes representam caminhos públicos enquanto os indicativos vermelhos são pontos que não devem ser acessados por algum intruso. Cada item será abordado individualmente.

Você Verdadeiro

Confunda demonstrando o oposto: Denuncie o político Roubovison com seu perfil anônimo enquanto segue ele em sua conta pessoal elogiando, sem sarcasmo, seu trabalho. Nesta situação os primeiros suspeitos serão os perfis adversários por já terem demonstrado descontentamento. Seu nome não será prioridade.

Saia do Brasil: Esta dica é bem complicada para baixas classes sociais, mas pensando do ponto de vista do anonimato é bem efetiva. Com você e sua família fisicamente fora do país, ações restritivas como bloqueio de passaporte e monitoramento de chamadas telefônicas se tornam bem mais complicados. Sendo necessário um acordo entre diferentes países para começar as buscas e aplicar a extradição. Sem seu nome e aparência, como o estado vai denunciar para países estrangeiros? E mesmo que consiga, qual o ganho para Portugal investigar alguém que talvez esteja em seu território incomodando outro país?

Cuidado com amigos e familiares: Se as pessoas próximas sabem do seu anonimato, a sugestão é criar um novo. Há o risco de, inocentemente, algum conhecido publicar algo relacionando seu perfil anônimo com o público, muitas vezes com a intenção de parabenizar o trabalho feito.

Dados Sensíveis

Será abordado à seguir cinco meios de identificar uma pessoa na internet, sendo elas:

- IP

- Nome Completo

- Telefone

- Pagamentos

- Documentos

IP

Vínculo direto com o endereço físico: Com esta informação é possível localizar seu endereço pelo ip2location. Nele fica disponível país, estado e cidade, sendo exigido uma maior perícia para identificar rua e número.

Provedor de Internet: O estado irá extrair seus dados cadastrais a partir do seu provedor, como Claro, Vivo, Tim e similares. Com esta quebra da privacidade, ficarão expostos seus documentos e endereço real. Um atalho conveniente aplicado pela Anatel.

Nome Completo

Redes Sociais: Com seu nome completo é possível acessar suas redes sociais filtrando pela cidade, adquirido pelo IP mencionado acima. Com rede social, o investigador tem acesso a sua foto, nomes de parentes e até mesmo seu currículo com todos os seus outros dados expostos.

Detran e similares: O estado, com sua incompetência, expõe dados sensíveis junto com o nome completo em diversos sites, normalmente associados a algum concurso ou aprovação. Com uma consulta rápida, podemos localizar este link do Detran com uma relação detalhada de nomes completos e cpfs sem a necessidade de validação.

Telefone

Número do celular: Pelo número do telefone é possível encontrar o dono fazendo uma pesquisa ou até mesmo por serviços como Checktudo.

Aparelho celular: O dispositivo em sí é repleto de tecnologias que registram tanto sua localização atual quanto seu histórico de locais visitados.

Pagamentos

Dados Cadastrais: A maioria dos meios de pagamento atuais exigem uma série de dados sensíveis, desde um CPF até o endereço completo.

Pagamento em boleto bancário não é mais anônimo: Não é mais permitido pagamento de boletos bancários sem informar o CPF do pagador, com isso sempre seu documento estará vinculado.

Documentos

A coleira do estado: Todos os registros estatais estão vinculados. Sempre que você passa seu CPF ou RG para uma empresa em algum momento o governo pode solicitar o documento capturando todos os seus dados.

Ferramenta para outros ladrões: Houve diversos momentos em que o governo sofreu invasões, como o caso de outubro de 2019 onde 28 mil pessoas tiveram fotos, RG, CPF, comprovante de endereço e telefone vazados. Este caso em especial foi ainda mais grave pois não foi um ataque hacker elaborado, mas sim, uma falha de segurança que permitia o acesso total aos documentos por um usuário comum.

Estratégias Anônimas

Nesta seção serão abordadas estratégias para proteger cada um dos dados sensíveis presentes na seção anterior:

- Tails e Similares

- Pseudônimo

- Serviço de SMS

- Bitcoin ou Monero

- Aliados Confiáveis

Tails e Similares

Proteja seu IP com Tor: A rede Tor trabalha com uma camada de redirecionamentos que esconde seu ip real. Atualmente, é a melhor saída para a anonimato na internet por sua adesão descentralizada e a ineficiência do estado em quebrar esta rede e localizar os ips reais.

Navegador Brave como uma solução temporária: O navegador Brave é simples de usar e possui a função de criar uma guia anônima com Tor. Utilizando em conjunto com o buscador Duck Duck Go, fica fácil consultar assuntos delicados. Para mais segurança a sugestão é usar o navegador Tor.

Tails, o sistema operacional anônimo: A recomendação mais completa para anonimato é o sistema Tails. Neste sistema, toda a comunicação passa pela rede Tor com brechas de segurança bloqueadas e uma forte criptografia para manter seus arquivos seguros.

Portabilidade com Tails: Tails não requer instalação, basta utilizá-lo diretamente no pendrive sem que nenhum rastro fique no computador utilizado. Com seus dados e contas anônimas replicados para vários pendrives, é possível esconder em diversos lugares. Se um deles for comprometido, sem a senha será impossível quebrar a criptografia.

Separação completa do Você Verdadeiro com o Pseudônimo: quando um mesmo computador é usado para fins pessoais e anônimos, facilmente você pode se confundir e postar algo na conta errada, mantendo seu anonimato em risco constante. Mantendo usuário e senha somente no KeePassXC já instalado no Tails, você garante que será impossível acessar as contas anonimas em seu inseguro computador pessoal.

Pseudônimo

Seja criativo: Um pseudônimo deve ser facilmente identificável. Usar “Joao4658932” irá dificultar o reconhecimento, já que isso irá substituir seu nome próprio, o mesmo deve ser simples de falar e ouvir.

Foto de perfil: Obviamente, você não deve usar sua própria foto e também fotos conhecidas. Isso pode soar genérico e preguiçoso para o público alvo, sendo classificado como os famosos “Perfis com foto de anime”. Se possível, procure um desenhista autônomo e solicite um desenho próprio, assim será autêntico, ficará customizado e, junto com um bom nome, fará bem o papel da sua identidade real.

Interprete um personagem: Gerenciar um pseudônimo é como atuar em um teatro. Você usa outro modo de escrita, outra postura, até mesmo outro gênero. Tratado desta forma, seu comportamento será mais fluído, sendo aproveitável inclusive cursos de encenação ou praticas em mesas de RPG.

Confunda ao máximo: Se você é gordo, faça um personagem magro, se é mulher, faça um personagem homem e assim por diante. Desta forma, alguns tentarão descobrir sua identidade com as características visíveis do alter ego. Imagine a lista de homens suspeitos crescendo enquanto seu eu verdadeiro é mulher.

Não precisa ser único: Não há um limite para a quantidade de pseudônimos que podem ser gerenciados. Focar em um dará mais força ao mensageiro mas, em casos de vazamento de dados reais, é uma saída criar um novo do zero. Você pode ser ousado e criar dois perfis onde um briga com o outro publicamente, assim quando planejarem um ataque ao anônimo A chamarão o anônimo B para ajudar devido a inimizade simulada, sem saber que você é o dono do anônimo A e B. Esta abordagem é complexa e trabalhosa, mas é igualmente divertida.

Serviços de SMS

Telefone é complicado: Toda linha telefônica brasileira segue a Anatel e precisa ter um cpf vinculado, portanto é impossível, pelo menos no brasil, ter um número anônimo.

Autenticação em serviços da internet: Serviços como Google, Twitter e até mesmo Telegram exigem um número de telefone no cadastro. Assim, quando o governo quiser punir você pela sua opinião, usará este número de celular vinculado para chegar até seus documentos.

Serviços de recebimento de sms: Com algumas pesquisas é possível localizar “sms receiver”, que são meios pagos ou gratuitos de receber o sms de autenticação por números descartáveis.

Cuidado com os pagamentos: Fique atento com os serviços que exigem pix ou cartão de crédito. Se você precisar transferir algum valor ficará exposto conforme comentado anteriormente.

Bitcoin ou Monero

Dinheiro sem a influência do estado: Bitcoin e Monero são criptomoedas que podem ser usadas facilmente de forma anônima, confira este artigo sobre compra de bitcoins de forma anônima caso precise utilizar esta moeda.

Cuidado com as pegadinhas de KYC e derivados: É comum comprar estas moedas de uma exchange nacional. Todas as legalizadas exigem foto dos documentos, self com a data atual escrita e outros dados evasivos e repassam mensalmente suas comprar para a receita federal.

Serviços que recebem em bitcoin: Há diversos serviços de anonimato que aceitam pagamentos em bitcoin. Cuidado com golpes e serviços que pedem algum documento. Exigir documento junto com o bitcoin demonstra que a solução não se preocupa com sua privacidade.

Monero, uma solução ainda mais secreta: As transação em bitcoin são disponíveis publicamente, o que garante sua fácil auditoria e impede uma emissão inválida da moeda. Mesmo público, sua transação será somente um endereço de letras e números transferindo para outro endereço de letras e números, sem nenhum vínculo explícito com sua identidade real. Mas se mesmo assim deseja mais anonimato, a moeda ideial é Monero ou derivados, que possui as transação privadas, onde somente as partes envolvidas enxergam as movimentações da blockchain.

Aliados Confiáveis

A estratégia do aliado: No começo nada está disponível. Sem contatos, sem uma carteira bitcoin e sem um serviço de sms. A recomendação neste caso é iniciar com um conhecido de confiança e depois para um desconhecido de confiança para fazer a intermediação enquanto é realizado os preparativos para seu anonimato.

Responsabilidades do aliado: Tudo que envolve documentos. Desde pagamento com cartão de crédito, recebimento de itens por transportadoras até mesmo registros de domínios podem ser feitos pelo aliado. Não precisa ser somente um e é interessante estar diretamente vinculado a uma prestação de serviço.

No caso de um site, você pode pagar um web design com bitcoins para programar e publicar. Sobre o registro do domínio, peça para ele registrar não no seu nome real mas no nome do prestador do serviço. Mesmo que alguém questione o conteúdo do site, o aliado pode alegar a verdade, que somente publicou o site e que não se responsabiliza pelos dados presentes, uma maior investigação irá confirmar o fato e ninguém será penalizado.

NUNCA seja seu próprio aliado: Dos mesmos criadores do “Um amigo meu perguntou se…” não caia na tentação de fazer os dois papéis. A encenação do seu personagem fica mais complicada com este elemento extra e, com um cruzamento mais detalhado dos dados, seu investigador irá localizar sua identidade com menos dificuldade.

Na dúvida peça ajuda para outros anônimos: Há diversos anônimos pela internet, já com algumas ferramentas de comunicação protegidas e com conhecimento prático, disponíveis para te ajudar a dar os primeiros passos respeitando a privacidade um do outro. Caso queira a ajuda do autor deste artigo, os dados de contato estão atualizados no perfil.

Possibilidades

Nesta seção vamos falar sobre as ferramentas que podem ser usadas com as dicas presentes neste guia:

- Telegram

- Publicação em/de Sites

- Registro estatal

Uma menção honrosa ao buscador Duck Duck Go que possui as mesmas funcionalidades do Google e respeita sua privacidade, funcionando perfeitamente com Tor.

O mais básico e essencial: Uma conta de e-mail é versátil, podendo ser usada para comunicação e registro em sites. A recomendação fica para o ProtonMail, serviço com criptografia na comunicação que não exige número de telefone para autenticação. Já é um inicio interessante para começar a conversar com o aliado escolhido e se preparar para os próximos passos.

Não se esqueça do Tor: Mesmo utilizando uma conta de e-mail segura, ainda há a possibilidade de seu ip ser capturado, portanto todas as interações devem ser feitas em ambiente seguro.

Por algum motivo funciona… as vezes: É possível fazer uma conta no Facebook utilizando a rede Tor e um serviço de recebimento de SMS. Mas, em alguns momentos, não será possível logar e sua conta pode ser bloqueada a qualquer momento. Isto acontece devido a localização que varia por causa do Tor.

Sua conta é criada nos Estados Unidos, no dia seguinte você está na Alemanha e dois dias depois na Ucrânia. O Facebook pede uma confirmação por e-mail quando acha isto suspeito com uma tolerância considerável.

Twitter, Google e outros sites são mais restritivos: O Twitter é sensível ao Tor, bloqueando o perfil rapidamente a identificar os logins feitos em outros países. Google exige um número de celular e normalmente recusa os números disponibilizados pelos serviços de recebimento de SMS e há plataformas como o Heroku que explicitamente recusa um login ao identificar que está sendo utilizado a rede Tor.

Telegram

O desafio que compensa: Para ter acesso ao telegram você precisa somente do serviço de sms e o e-mail para a dupla verificação. Após criar a conta estará muito bem comunicável.

Um smartphone central: A estratégia é logar na conta do telegram com um smartphone simples somente para este fim, sem chip, conectado a internet.

Utilize um serviço de vpn neste telefone protegendo seu ip e mantenha a seção ativa. Para utilizar no seu Tails basta acessar o Telegram Web e seguir as instruções de QR Code para usar no navegador.

Vários smartphones como backup: Da mesma forma que é possível ter vários pendrives com o Tails para se proteger de acidentes ou roubos, também é possível logar com a mesma conta em outros dispositivos sem a necessidade de uma nova autenticação.

Grupos, Canais e Bots Anônimos: Há uma infinidade de canais com plena liberdade de expressão dentro da plataforma, além de bots que fornecem emails e recebimento de sms diretamente pelo App. Como esta escrito neste artigo sobre redes sociais, a aplicação possui grande resistência aos ataques do estado.

Publicação em/de Sites

Publicação em Sites: Siga as regras básicas já citadas anteriormente. Utilizar Tails e identidade visual do pseudônimo. É interessante reforçar a importância de deixar claro o acordo com o dono do site em si. É possível que o proprietário tenha seu nome exposto e pode receber penalidades pelas suas postagens.

Com ambos preparados não haverá grandes conflitos, podendo, inclusive, a hospedagem deixar claro que somente disponibiliza a ferramenta e que a responsabilidade do que esta escrita é do autor, com o anonimato do autor, não haverá dano.

Publicação de Sites: Existem serviços de hospedagem que aceitam bitcoin como pagamento, sempre sendo possível pedir ao seu aliado o pagamento do registro e hospedagem com moeda fiduciária enquanto você repassa o pagamento em Bitcoin ou Monero.

Registro Estatal

O maior desafio: Em determinadas situações é exigido um registro do estado. Como exemplo temos o registro de um livro. Registrando você pode vender com mais facilidade em livrarias ou mesmo na internet. Se este for o caminho escolhido um registro em nome de um aliado pode amenizar o problema.

O aliado pode sumir: Após registrar o livro, o aliado pode cortar seus meios de comunicação e, maliciosamente, trocar as credenciais e receber o valor da venda dos livros. Nesta situação o jeito é sentar e chorar. Este é o preço que se paga por utilizar o registro estatal.

A solução mais segura: No exemplo acima seria mais seguro não registrar o livro e vendê-lo diretamente em bitcoin por algum site, desta forma é mantido o anonimato e não é utilizado uma ferramenta do estado, ou seja, a solução mais segura sobre registro estatal é não usá-lo.

O Mundo

A globalização: Quando foi comentado no início deste guia que o mundo tentaria chegar até você e a proposta era impedir seu acesso, estava sendo falado literalmente do mundo todo. A partir do momento que um dado entra na internet qualquer um tem acesso, pode ser um stalker, um hacker, um assassino ou o pior de todos, um auditor da Receita Federal. Cabe a você proteger os pontos críticos do desenho para manter liberdade intacta.

Não revele quais itens você aplica: Não divulgue qual item deste guia você utiliza. Se for revelado o serviço de sms utilizado para alguma autenticação, o estado irá intimar um representante que pode apontar para você ou seu aliado. Mantendo segredo dos detalhes forçará seu adversário a investigar tudo.

O jogo de interesses: Apesar de todas estas possibilidades de rastreio, devemos levar em conta que nem mesmo a China, que é referência de controle da população, consegue identificar todos os anônimos. Para identificar um perfil anônimo é necessário um gasto grande de dinheiro, tempo e especialistas para observar, muitas vezes por anos, seus passos até chegar ao seu endereço. Portanto é necessário que seu pseudônimo faça um estrago considerável para compensar todo este esforço.

O anonimato absoluto

Como podemos chegar a um anonimato perfeito? A resposta esta neste guia.

Se todos aplicarem estas regras, deixando de usar serviços registrados e preferindo serviços anônimos, a demanda irá aumentar, com mais possibilidades e segurança surgindo. Qual seria a vantagem de um hacker possuir um CPF de uma pessoa que quase nunca usa este documento? A primeira empresa de telefonia que ofertasse números anônimos pagos em bitcoin conquistaria boa parte do mercado e assim por diante.

Ficaria inviável para o estado identificar todos os perfis anônimos com cada cidadão controlando dois ou mais espalhados pela internet pela rede Tor. O próprio conceito do aliado que é o principal ponto de atenção da estratégia se tornaria um ponto forte, pois seria comum um domínio registrado em nome da Maria ser, na verdade, utilizado pela Jéssica, fazendo o estado perder o controle mesmo com tudo registrado.

Com estes pontos aplicados você poderá se expressar livremente na internet e, após desligar o computador, ir deitar tranquilamente, sem medo de receber alguma visita indesejada as oito da manhã.